Active Directory

Tổng quan

Active Directory là gì?

Active Directory (AD) là một kiến trúc độc quyền của Mircosoft. Đây là một kiến trúc không thể thiếu được trên Window Server, được hiểu nôm na là một dịch vụ thư mục. Active Directory là một hệ thống được chuẩn hóa với khả năng quản trị tập trung hoàn hảo về người dùng cũng như các nguồn tài nguyên trong một hệ thống mạng. Active Directory được sử dụng trong mô hình mạng "Server - Client"

Từ phiên bản Windows NT4.0 trở về sau, Microsoft đã phát triển hệ thống Active Directory dùng để lưu trữ dữ liệu của domain như các đối tượng user, computer, group cung cấp những dịch vụ (directory services) tìm kiếm, kiểm soát truy cập, ủy quyền, và đặc biệt là dịch vụ chứng thực được xây dựng dựa trên giao thức Keberos hỗ trợ cơ chế single sign-on, cho phép các user chỉ cần chứng thực một lần duy nhất khi đăng nhập vào domain và có thể truy cập tất cả những tài nguyên và dịch vụ chia sẻ của hệ thống với những quyền hạn hợp lệ.

Với những dịch vụ và tiện tích của mình, Active Directory đã giảm nhẹ công việc quản lý và nâng cao hiệu quả hoạt động trong hệ thống mạng ngang hàng, phân tán

Những tính năng của Active Directory

Centralized Data Store - Lưu trữ dữ liệu tập trung

Scalability - Khả năng linh hoạt với nhu cầu

Extensibility - Cơ sở dữ liệu của AD cho phép có thể customize và phát triển

Manageability - Khả năng quản trị linh hoạt dễ dàng: AD được tổ chức theo cơ chế của Directory Service dưới mô hình tổ chức thư mục phân cấp

Integration with Domain Name System (DNS): DNS có trách nhiệm dẫn đường, phân giải các Active Directory Domain Controller trong hệ thống mạng, và càng quan trọng hơn trong Multi Domain. DNS được dễ dàng tích hợp vào AD để nâng cao độ bảo mật và khả năng đồng bộ hóa giữa các Domain Controller với nhau trong môi trường nhiều Domain

Client Configuration Management: Active Directory cung cấp khả năng quản trị các cấu hình phía client, giúp quản trị hệ thống dễ dàng hơn và nâng cao khả năng di động của user

Policy - based administration: Trong AD, việc quản trị hệ thống mạng được đảm bảo một cách chắc chắn thông qua các chính sách quản trị tài nguyên, các quyền truy xuất trên site, domain và các organiztion unit.

Replication of information: AD cung cấp khả năng đồng bộ dữ liệu thông tin giữa các domain, trên nền tảng, môi trường nhiều domain nhằm mục đích giảm thiểu đến mức tối đa rủi ro và nâng cao khả năng hoạt động của hệ thống mạng

Flexible, secure authentication and authorization: AD cung cấp nhiều cơ chế authen như Kerberos, Secure Socket Layer và Transport Layer Security giúp bảo mật thông tin của user khi xác thực thông tin truy xuất tài nguyên

Security integration: Các chính sách bảo mật được áp dụng không phải đơn thuần trên local mà còn áp dụng trên các site, domain hay OU xác định

Directory -enable applications and infrastructure: AD là môi trường tuyệt hảo cho các nhà quản trị thiết lập các cấu hình và quản trị các ứng dụng trên hệ thống. Đồng thời AD còng cung cấp một hướng mở cho developer xây dựng các ứng dụng trên nền tảng AD qua Active Directory Service Interfaces

Interoperability with other directory services: AD được xây dựng trên 2 giao thức: Lightweight Directory Access Protocol (LDAP) và Name Service Provider Interface (NSPI), do đó AD có khả năng tương thích các dịch vụ khác được xây dựng trên nền tảng directory service thông qua các giao thức này. LDAP cho phép phát triển, tích hợp các sản phẩm ứng dụng trao đổi, chia sẻ thông tin với AD thông qua LDAP. NSPI đảm bảo và nâng cao khả năng tương tích với directory của Exchange

Signed and encrypted LDAP traffic: Mặc định AD sẽ tự động xác thực và mã hóa thông tin, dữ liệu truyền tải trên giao thức LDAP

Kiến trúc Active Directory

Active Directory Objects

Dữ liệu trong AD như thông tin users, máy in, server, database, groups, computers và security policies được tổ chức như các objects (đối tượng). Mỗi object có những thuộc tính riêng đặc trưng cho object đó

Một số object đặc biệt bao gồm nhiều object khác bên trong được gọi là các "container", vi dụ như domain là một container bao gồm nhiều user và computer account

Active Directory Schema

AD Schema chính là database lưu trữ. Schema là một danh sách các định nghĩa xác định các loại đối tượng và các loại thông tin về đối tượng lưu trữ trongAD. Về bản chất, schema cũng được lư trữ như một object

Schema được định nghĩa gồm 2 loại đối tượng (object):

Schema Class: Có chức năng như một template cho việc tạo đối tượng mới. Mỗi class là một tập hợp các thuộc tính của đối tượng (Schema Attribute Objects)

Schema Attribute: Định nghĩa các Schema Class tương ứng với nó. Mỗi thuộc tính chỉ được định nghĩa một lần trong AD và có thể thuộc nhiều Class theo quan hệ một nhiều (1-m)

Mặc định thì một tập hợp các Schema Class và Schema Attribute được đóng gói sẵn chung với Active Directory. Tuy nhiên Schema của Active Directory mở ra một khả năng phát triển mở rộng Schema Class trên các Attribute có sẵn hay là tạo mới các Attribute Schema

Active Directory Components

Trong mô hình mạng doanh nghiệp, các componets của Active Directory được sử dụng, áp dụng để xây dựng nên các mô hình phù hợp với nhu cầu các doanh nhiệp. Xét về khía cạnh mô hình kiến trúc của AD thì ta phần làm 2 loại là Physical và Logical

Logical Structure

Trong AD, việc tổ chức tài nguyên theo cơ chế Logical Structure, được ánh xạ thông qua mô hình domains, OUs, trees và forest. Nhóm các tài nguyên được tổ chức một cách logic cho phép bạn dễ dàng truy xuất đến tài nguyên hơn là phải nhớ cụ thể vị trí vật lí của nó.

Domain: Cốt lõi của kiến trúc này chính là Domain, nơi lưu trữ hàng triệu đối tượng. Tất cả các đội tượng trong hệ thống mạng của một domain thì do chính domain đó lưu trữ thông tin các đối tượng. AD được kiến tạo bởi một hay nhiều domain và một domain có thể triển khai trên nhiều physical structure. Việc access vào domain được quản trị thông qua Access Control Lists (ACLs), quyền truy xuất trên domain tương ứng với từng đối tượng.

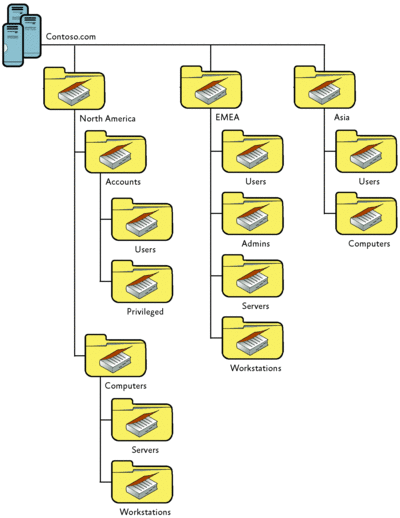

OUs: OU là một container được dùng để tổ chức các đối tượng trong một domain thành các nhóm quản trị luận lí (logical). OUs cung cấp phương tiện thực hiện các tác vụ quản trị trong hệ thống như là quản trị user và resources, đó là những scope đối tượng nhỏ nhất mà bạn có thể ủy quyền xác thực quản trị. OUs bao gồm nhiều đối tượng khác như là user accounts, groups, computers và các OUs khác tạo nên các cây OUs trong cùng một domain. Các cây OUs trong một domain độc lập với kiến trúc các cây OUs thuộc các domain khác.

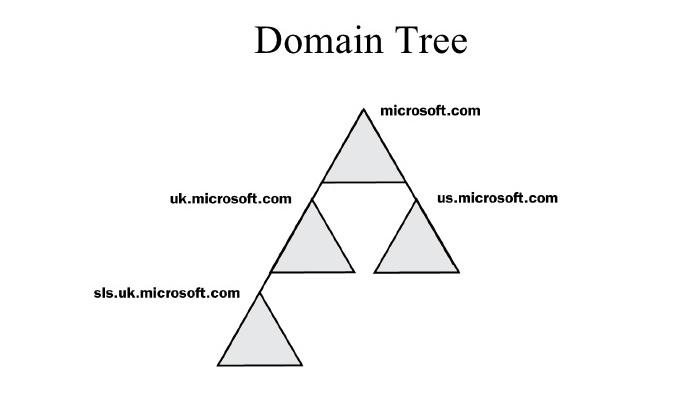

Trees: Trees là một nhóm các domain được tổ chức theo cấu trúc hình cây với mô hình parent-child ánh xạ từ thực tế tổ chức của doanh nghiệp, tổ chức. Một domain có 1 họăc nhiều child domain nhưng 1 child domain chỉ có 1 parent-domain mà thôi. Ví dụ: Trong domain framgia.com, có các domain thấp hơn là abc.framgia.com và xyz.framgia.com thì được hiểu là Tree.

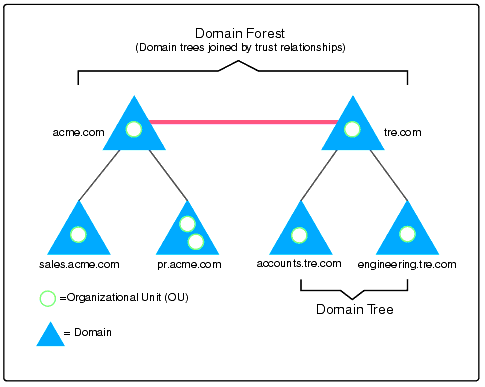

Forests: Forest là một thuật ngữ được đặt ra nhằm định nghĩa 1 mô hình tổ chức của AD, 1 forest gồm nhiều domain trees có quan hệ với nhau, các domain trees trong forest là độc lập với nhau về tổ chức, nghe ra có vẻ mâu thuẫn trong mối quan hệ nhưng ta sẽ dễ hiểu hơn khi mối quan hệ giữa các domain trees là quan hệ Trust 2 chiều như các partners với nhau. Một forest phải đảm bảo thoả các đặc tính sau:

– Toàn bộ domain trong forest phải có 1 schema chia sẻ chung. – Các domain trong forest phải có 1 global catalog chia sẻ chung.

– Các domain trong forest phải có mối quan hệ trust 2 chiều với nhau.

– Các tree trong 1 forest phải có cấu trúc tên(domain name) khác nhau.

– Các domain trong forest hoạt động độc lập với nhau, tuy nhiên hoạt động của forest là hoạt động của toàn bộ hệ thống tổ chức doanh nghiệp.

Physical Structure

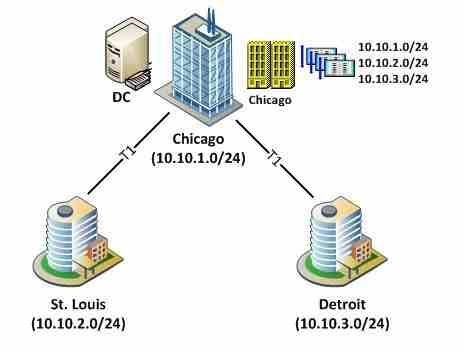

Xét về khía cạnh physical component của AD sẽ gồm 2 phần là Sites và Domain Controllers. Tùy thuộc vào mô hình tổ chức của công ty, người quản trị sẽ phải dùng các components này để thiết kế sao cho phù hợp.

a) Sites:

Site là một thuật ngữ được dùng đến khi nói về vị trí địa lý của các domain trong hệ thống. Khi hệ thống các domain được phân tán ở những vị trí địa lý, những nơi khác nhau và có quan hệ với nhau thì những nơi đặt các domain này chính là các Site.

b) Domain Controllers: Domain Controller (DC) là 1 máy tính hay server chuyên dụng được setup Windows Server và lưu trữ bản sao của Domain Directory (local domain database). Một domain có thể có 1 hay nhiều domain controller, mỗi domain controller đều có bản sao dữ liệu của Domain Directory. Domain Controller chịu trách nhiệm chứng thực cho users và chịu trách nhiệm đảm bảo các chính sách bảo mật được thực thi. Các chức năng chính của Domain Controller:

Mỗi domain controller lưu trữ các bản sao thông tin của Active Directory cho chính domain đó, chịu trách nhiệm quản lí thông tin và tiến hành đồng bộ dữ liệu với các domain controller khác trong cùng một domain.

Domain Controller trong một domain có khả năng tự động đồng bộ dữ liệu với các DC khác trong cùng một domain. Khi bạn thực hiện một tác vụ đối với thông tin lưu trữ trên DC, thì thông tin này sẽ tự động được đồng bộ hóa đến các DC khác. Tuy nhiên để đảm bảo sự ổn định cho hệ thống mạng, chúng ta cần phải có một chính sách hợp lí cho các domain trong việc đồng bộ hóa thông tin dữ liệu với một thời điểm phù hợp.

Domain Controller tự động đồng bộ hóa ngay lập tức các thay đổi quan trọng đối với cả domain như disable một user account.

Active Directory sử dụng việc đồng bộ hóa dữ liệu theo cơ chế multimaster, nghĩa là không có domain controller nào đóng vai trò là master cả, mà thay vào đó thì tất cả domain controller đều ngang hàng với nhau, mỗi domain controller lưu trữ một bản sao của database hệ thống. Các domain controller lưu trữ các thông tin dữ liệu khác nhau trong một khoảng thời gian ngắn cho đến khi thông tin các domain controller trong hệ thống đều được đồng bộ với nhau, hay nói cách khác là thống nhất dữ liệu cho toàn domain.

Mặc dù là Active Directory hỗ trợ hoàn toàn việc đồng bộ dữ liệu theo cơ chế multimaster nhưng thực tế thì không phải lúc nào cũng theo cơ chế này (việc thực thi không được cho phép ở nhiều nơi trong hệ thống mạng trong cùng một thời điểm). Operations master roles là các roles đặc biệt được assigned với 1 hoặc nhiều domain controllers khác để thực hiện đồng bộ theo cơ chế single-master, ta có thể dễ dàng nhận thấy việc thực thi operations của multimaster là sự thực thi của nhiều single-master đồng thời.

Hệ thống có nhiều hơn một domain hỗ trợ trong trường hợp dự phòng backup domain controller, khi một domain controller có vấn đề xảy ra thì các domain sẽ tự động chạy dự phòng, đảm bảo hệ thống luôn được ổn định.

Domain Controller quản lí các vấn đề trong việc tương tác với domain của users, ví dụ xác định đối tượng trong Active Directory hay xác thực việc logon của user.

Trust Relationships

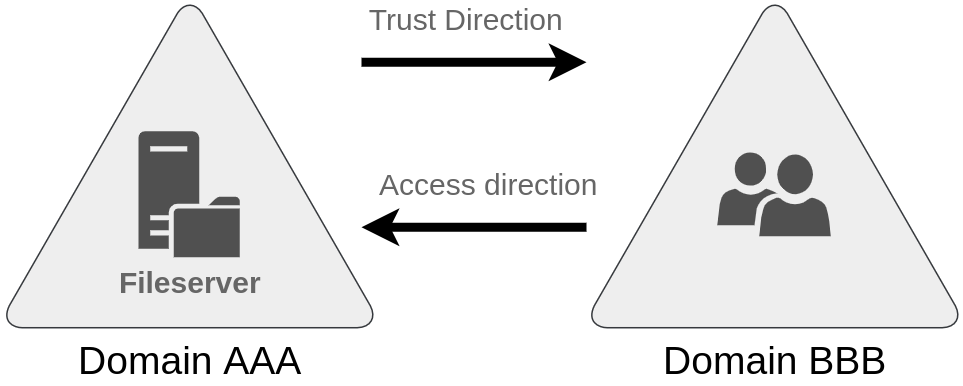

One-way trust relationship: nếu

Domain AAAtin cậyDomain BBB, điều này có nghĩa là người dùng trên BBB có thể được phép truy cập tài nguyên trên AAA:

Ủy thác Hướng của mối quan hệ tin cậy một chiều trái ngược với hướng của hướng truy cập.

Two-way trust relationships: cho phép cả hai miền cùng cấp quyền cho người dùng từ miền kia. Theo mặc định, việc kết hợp nhiều miền dưới một tree hoặc một forest sẽ tạo thành mối quan hệ tin cậy hai chiều.

Việc có mối quan hệ tin cậy giữ các miền không tự động cấp quyền truy cập vào tất cả các tài nguyên trên các miền khác. Khi mối quan hệ tin cậy được thiết lập, bạn có cơ hội ủy quyền cho người dùng trên các miền khác nhau

Domain Controller

Khái niệm

Domain là khái niệm mô tả hệ thống, tập hợp những người dùng, các ưng dụng và máy chủ dữ liệu, hoặc thậm chí là bất kỳ loại tài nguyên nào được doanh nghiệp quan tâm, sử dụng. Tất cả chúng được quản lý trên một bọ quy tắc chung nào đó cùng những đặc điểm riêng.

Domain Controller máy chủ chịu trách nhiệm quản lý các yêu cầu bảo mật mạng và danh tính. Nó hoạt động như một người gác cổng và xác thực xem người dùng có được phép truy cập vào các tài nguyên CNTT trong miền hay không. Microsoft Windows Active Directory Server sắp xếp và bảo vệ thông tin người dùng, dữ liệu quan trọng đối với doanh nghiệp và các thiết bị CNTT hoạt động trên mạng theo thứ bậc.

Chức năng và Phân loại

Chức năng chính của DC là authenticate và validate người dùng trên mạng, bao gồm chính sách nhóm, thông tin đăng nhập người dùng và tên máy tính để xác định và xác thực quyền truy cập của người dùng.

Primary Domain Controller hay PDC: Với loại này, mọi tài nguyên, hình ảnh, dữ liệu hay thông tin cần được bảo mật của Domain đều sẽ được lưu trữ cẩn thận. Việc lưu trữ diễn ra bên trong CSDL ở các thư mục chính mà ở đây là Windows Server của cá nhân, công ty hay doanh nghiệp nào đó

Backup Domain Controller (BCD): Khi một PDC cũ bị lỗi hay có sự cố, vấn đề không thể hoạt động được nữa, thì một PDC mới sẽ được hình thành để tiếp nối. Nó đóng vai trò cân bằng lại khối lượng công việc, tự động sao chép CSDL trong mỗi chu kỳ của PDC. Điều này nhằm mục đích đảm bảo an toàn, hạn chế tối đa những mất mát bên trong các thư mục chính

Ưu nhược điểm:

Ưu điểm:

Kiểm soát các đặc quyền quản trị Active Directory và giới hạn tài khoản người dùng miên

Tránh vi phạm dữ liệu "operator error" bằng chính sách thiết lập mật khẩu mạnh

Quản lý mạng tập trung

Cho phép chia sẻ tài nguyên

Ngăn chặn người dùng truy cập trái phép

Nhược điểm:

Cấu trúc phức tạp

Cần kế hoạch phù hợp để thiết lập DC cho mạng của bạn

Cần phải theo dõi và quản lý thường xuyên để đảm bảo các chính sách bảo mật và quyền quản trị được cập nhật

Trở thành mục tiêu của các cuộc tấn công mạng

Toàn bộ mạng phụ thuộc vào thời gian hoạt động của DC

Best practices

Triển khai các nguyên tắc về đặc quyền tối thiểu trong AD roles và groups

Sử dụng kiểm toán và cảnh báo theo thời gian thực

Đảm bảo sao lưu và phục hồi dữ liệu

Tập trung và tự động hóa

Chuẩn hóa cấu hình DC để tái sử dụng

Vá tất cả các lỗ hổng thường xuyên

Windows Authentication

Khái niệm

Authentication là quá trình xác thực danh tính của một đối tượng, dịch vụ hoặc người. Trong bối cảnh mạng, xác thực là hành động chứng minh danh tính cho một ứng dụng hoặc tài nguyên mạng. Thông thường, danh tính được chứng minh bằng một hoạt động mật mã sử dụng khóa mà chỉ người dùng biết - như mật mã khóa công khai - hoặc khóa được chia sẻ. Phía máy chủ của phiên trao đổi xác thực so sánh dữ liệu đã ký với khóa mật mã đã biết để xác thực nỗ lực đăng nhập.

Lưu trữ khóa mật mã ở một vị trí trung tâm an toàn giúp quá trình xác thực có thể mở rộng và duy trì được. Active Directory Domain Services là công nghệ được khuyến nghị và mặc định để lưu trữ thông tin nhận dạng (bao gồm khóa mật mã là thông tin xác thực người dùng). AD là bắt buộc đối với các triển khai NTLM và Kerberos mặc định

Các kỹ thuật xác thực bao gồm từ đăng nhập đơn giản, xác định người dùng dựa trên thông tin mà chỉ người dùng biết - như mật khẩu, đến các cơ chế bảo mật mạnh hơn sử dụng thông tin mà người dùng có - như mã thông báo, chứng chỉ khóa công khai và sinh trắc học. Trong môi trường kinh doanh, các dịch vụ hoặc người dùng có thể truy cập nhiều ứng dụng hoặc tài nguyên trên nhiều loại máy chủ trong một địa điểm duy nhất hoặc trên nhiều địa điểm. Vì những lý do này, xác thực phải hỗ trợ môi trường cho các nền tảng khác và cho các hệ điều hành Windows khác

Windows triển khai một bộ giao thức xác thực mặc định, bao gồm Kerberos, NTLM, Transport Layer Security/Secure Sockets Layer (TLS/SSL) và Digest, như một phần của kiến trúc có thể mở rộng. Ngoài ra, một số giao thức được kết hợp thành các gói xác thực như Negotiate and Credential Cecurity Support Provider. Các giao thức và gói này cho phép xác thực người dùng và dịch vụ được ủy quyền truy cập vào tài nguyên theo cách an toàn.

Ứng dụng thực tế

Authenticate within an Active Directory domain

Kerberos

Microsoft Windows Server triển khai giao thức xác thực Kerberos version 5 và các tiện ích mở rộng cho xác thực khóa công khai. Kerberos authentication client được triển khai như một security support provider (SSP) cà có thể truy cập thông qua Security Support Provider Interface (SSPI). Xác thực người dùng ban đầu được tích hợp với kiến trúc single sign-on Winlogon. Kerberos Key Distribution Center (KDC) được tích hợp với các dịch vụ bảo mật Windows Server khác đang chạy trên Domain controller. KDC sử dụng Active Directory directory service database của domain làm security account database của nó. Active Directory là bắt buộc đổi với các triển khai Kerberos mặc định.

For additional resources, see Kerberos Authentication Overview.

Secure authentication on the web

TLS/SSL as implemented in the Schannel Security Support Provider

The Transport Layer Security (TLS) protocol versions 1.0, 1.1, and 1.2, Secure Sockets Layer (SSL) protocol, versions 2.0 and 3.0, Datagram Transport Layer Security protocol version 1.0, and the Private Communications Transport (PCT) protocol, version 1.0, are based on public key cryptography. The Secure Channel (Schannel) provider authentication protocol suite provides these protocols. All Schannel protocols use a client and server model.

For additional resources, see TLS - SSL (Schannel SSP) Overview.

Authenticate to a web service or application

Integrated Windows

Authentication

Digest Authentication

For additional resources, see Integrated Windows Authentication and Digest Authentication, and Advanced Digest Authentication.

Authenticate to legacy applications

NTLM

NTLM là giao thức xác thực theo cơ chế challenge-response. Ngoài xác thực, giao thực NTLM còn cung cấp tùy chọn bảo mật phiên - cụ thể là tính toàn vẹn và tính bảo mật của tin nhắn thông qua các chức năng ký (signing) và niêm phong (sealing) trong NTLM.

For additional resources, see NTLM Overview.

Leverage multifactor authentication

Smart card support

Biometric support

Smart card là giải pháp bảo mật di động và chống giả mạo cho các tác vụ như xác thực khách hàng, đăng nhập vào tên miền, ký mã và bảo mật email.

Sinh trắc học dựa vào việc đo lường đặc điểm vật lý không thay đổi của một người để nhận dạng duy nhất người đó. Dấu vân tay là một trong những đặc điểm sinh trắc học được sử dụng thường xuyên nhất, với hàng triệu thiết bị sinh trắc học dấu vân tay được nhúng trong máy tính cá nhân và các thiết bị ngoại vi.

For additional resources, see Smart Card Technical Reference.

Provide local management, storage and reuse of credentials

Credentials management

Local Security Authority

Passwords

Quản lý thông tin xác thực trong Windows đảm bảo thông tin xác thực được lưu trữ an toàn. Thông tin xác thực được thu thập trên Secure Desktop (để truy cập cục bộ hoặc tên miền), thông qua ứng dụng hoặc thông qua trang web để thông tin xác thực chính xác được hiển thị mỗi khi truy cập tài nguyên.

Extend modern authentication protection to legacy systems

Extended Protection for Authentication

Tính năng này tăng cường khả năng bảo vệ và xử lý thông tin xác thực khi xác thực kết nối mạng bằng cách sử dụng Integrated Windows Authentication (IWA).

Các tình huống đăng nhập Windows

Hệ điều hành Windows yêu cầu tất cả người dùng phải đăng nhập vào máy tính bằng tài khoản hợp lệ để truy cập tài nguyên cục bộ và mạng. Máy tính chạy Windows bảo mật tài nguyên bằng cách triển khai quy trình đăng nhập, trong đó người dùng được xác thực. Sau khi người dùng được xác thực, các công nghệ kiểm soát quyền truy cập và ủy quyền sẽ triển khai giai đoạn thứ hai để bảo vệ tài nguyên: xác định xem người dùng đã xác thực có được phép truy cập tài nguyên hay không.

Ngoài ra, các ứng dụng và dịch vụ có thể yêu cầu người dùng đăng nhập để truy cập các tài nguyên do ứng dụng hoặc dịch vụ cung cấp. Quy trình đăng nhập tương tự như quy trình đăng nhập vào máy tính, ở chỗ cần có tài khoản hợp lệ và thông tin đăng nhập chính xác, nhưng thông tin đăng nhập được lưu trữ trong cơ sở dữ liệu Security Account Manager (SAM) trên máy tính cục bộ và trong Active Directory khi có thể. Thông tin tài khoản đăng nhập và thông tin đăng nhập được ứng dụng hoặc dịch vụ quản lý và tùy chọn có thể được lưu trữ cục bộ trong Credential Locker.

Đăng nhập tương tác

Local Security Authority - LSA là một tiến trình hệ thống được bảo vệ, thực hiện việc xác thực và đăng nhập người dùng vào máy tính cục bộ. LSA duy trì thông tin về tất cả các khía cạnh của bảo mật cục bộ trên một máy tính, được gọi chung là chính sách bảo mật cục bộ. Ngoài ra, LSA cung cấp các dịch vụ dịch tên và mã định danh bảo mật (SID). Tiến trình hệ thống bảo mật, Local Security Authority Server Service (LSASS), theo dõi các chính sách bảo mật và các tài khoản có hiệu lực trên hệ thống má tính.

LSA xác thực danh tính dựa vào:

Kiểm tra CSDL của SAM (Security Accounts Manager)

Cơ quan bảo mật cho local domain hoặc trusted domain: LSA liên hệ thực thể đã cấp tài khoản và yêu cầu xác minh rằng tài khoản hợp lệ và yêu cầu bắt nguồn chính chủ.

Local Security Authority Subsystem Service (LSASS) lưu trữ thông tin xác thực trong bộ nhớ thay mặt cho người dùng có phiên Windows đang hoạt động. Thông tin xác thực được lưu trữ cho phép người dùng truy cập liền mạch vào các tài nguyên mạng mà không cần nhập lại thông tin xác thực của họ cho từng dịch vụ từ xa

LSASS có thể lưu trữ thông tin xác thực ở nhiều dạng khác nhau, bao gồm:

Văn bản thuần túy được mã hóa có thể dịch ngược

Kerberos tickets (ticket-granting tickets (TGTs), service tickets)

NT hash

LAN Manager (LM) hash

Không thể vô hiệu hóa việc lưu trữ thông tin xác thực dạng văn bản thuần túy trong bộ nhớ, ngay cả khi nhà cung cấp thông tin xác thực yêu cầu chúng bị vô hiệu hóa. Được giới thiệu trong Windows 8.1, hệ điều hành máy khách cung cấp thêm khả năng bảo vệ cho LSA - Configuring Additional LSA Protection, để ngăn chặn việc đọc bộ nhớ và chèn mã bởi các tiến trình không được bảo vệ. Khả năng bảo vệ này tăng cường tính bảo mật cho thông tin xác thực mà LSA lưu trữ và quản lý.

Security Support Provider Interface - SSPI là nền tảng cho việc xác thực trong hệ điều hành Windows, là API thu thập các dịch vụ bảo mật tích hợp để xác thực, đảm bảo tính toàn vẹn và quyền riêng tư của tin nhắn, và chất lượng dịch vụ bảo mật cho bất kỳ giao thức ứng dụng phân tán nào.

SSPI là triển khai của Generic Security Service API - GSSAPI trên hệ điều hành Windows Server. SSPI cung cấp một cơ chế cho phép một ứng dụng phân tán gọi một trong nhiều SSP để có được kết nối đã xác thực mà không cần biết chi tiết về giao thức bảo mật. Security Support Providers (SSPs) mặc định gọi các giao thức xác thực cụ thể trong Windows được tích hợp vào SSPI dưới dạng DLL.

SSPI trong Windows cung cấp một cơ chế để truyền các mã thông báo xác thực qua kênh giao tiếp hiện có giữa máy tính client và server. Khi hai máy tính hoặc thiết bị cần được xác thực để có thể giao tiếp an toàn, các yêu cầu xác thực sẽ được chuyển đến SSPI, hoàn thành quá trình xác thực bất kể giao thức mạng đang được sử dụng.

SSPI trả về các đối tượng nhị phân lớn trong suốt. Các đối tượng này được truyền giữa các ứng dụng và có thể được chuyển đến lớp SSPI. Do đó, SSPI cho phép một ứng dụng sử dụng các mô hình bảo mật khác nhau có sẵn trên máy tính hoặc mạng mà không cần thay đổi giao diện với hệ thống bảo mật.

Nhà cung cấp Hỗ trợ Bảo mật (SSP): Là các thư viện DLL thực hiện các giao thức xác thực cụ thể. Các SSP mặc định trong Windows bao gồm:

Kerberos SSP: Sử dụng giao thức Kerberos để xác thực an toàn, thường được sử dụng trong các dịch vụ miền và xác thực client-server. Location: %Windir%\System32\kerberos.dll

NTLM SSP: Sử dụng xác thực thách thức-phản hồi NTLM, được sử dụng cho CIFS/SMB, xác thực HTTP Negotiate và các dịch vụ RPC. Location: %Windir%\System32\msv1_0.dll

Digest SSP: Truyền thông tin xác thực dưới dạng hàm băm MD5, được sử dụng cho LDAP và xác thực web. Location: %Windir%\System32\Wdigest.dll

Schannel SSP: Hỗ trợ các giao thức TLS, SSL và PCT để xác thực server web an toàn. Location: %Windir%\System32\Schannel.dll

Negotiate SSP: Chọn giao thức phù hợp (Kerberos hoặc NTLM) dựa trên môi trường. Location: %Windir%\System32\lsasrv.dll

Credential SSP (CredSSP): Cung cấp trải nghiệm đăng nhập một lần (SSO) cho các Dịch vụ Máy tính từ xa. Location: %Windir%\System32\credssp.dll

Negotiate Extensions SSP: Mở rộng gói Negotiate để hỗ trợ các kịch bản bổ sung ngoài NTLM và Kerberos. Location: %Windir%\System32\negoexts.dll

PKU2U SSP: Giao thức PKU2U được giới thiệu và triển khai như một SSP trong Windows 7 và Windows Server 2008 R2. Được sử dụng cho xác thực ngang hàng, đặc biệt là cho HomeGroup trong Windows 7. Location: %Windir%\System32\pku2u.dll

Lựa chọn Giao thức:

SSPI có thể sử dụng nhiều giao thức khác nhau được hỗ trợ bởi các SSP đã cài đặt. Việc lựa chọn giao thức có thể được xử lý theo hai cách:

Giao thức Xác thực Duy nhất: Server chỉ định một giao thức duy nhất; nếu máy client không hỗ trợ, quá trình xác thực sẽ thất bại.

Tùy chọn Đàm phán: Máy client và server đàm phán để tìm một giao thức chấp nhận được bằng cách sử dụng Simple and Protected GSS-API Negotiation Mechanism (SPNEGO).

Dưới đây là bảng tóm tắt các thành phần và mô tả của chúng:

Thành phần

Mô tả

User logon

Winlogon.exe quản lý các tương tác an toàn của người dùng, khởi tạo quá trình đăng nhập và chuyển thông tin đăng nhập tới LSA qua Secur32.dll.

Application logon

Đăng nhập không tương tác cho các ứng dụng và dịch vụ, sử dụng Secur32.dll cho chế độ người dùng và Ksecdd.sys cho chế độ kernel.

Secur32.dll

Nhà cung cấp xác thực đa dạng tạo nền tảng cho quá trình xác thực.

Lsasrv.dll

Dịch vụ máy chủ LSA thực thi các chính sách bảo mật và quản lý các gói bảo mật, chọn giao thức NTLM hoặc Kerberos thông qua chức năng Negotiate.

Security Support Providers

Tập hợp các nhà cung cấp thực hiện các giao thức xác thực. Tập hợp nhà cung cấp mặc định thay đổi theo phiên bản Windows và có thể có nhà cung cấp tùy chỉnh.

Netlogon.dll

Duy trì kênh bảo mật với bộ điều khiển miền, truyền thông tin đăng nhập người dùng, công bố các bản ghi DNS và thực hiện giao thức sao chép cho PDC và BDC.

Samsrv.dll

Security Accounts Manager (SAM) lưu trữ tài khoản bảo mật cục bộ, thực thi các chính sách lưu trữ cục bộ và hỗ trợ các API.

Registry

Chứa cơ sở dữ liệu SAM, cài đặt chính sách bảo mật cục bộ, các giá trị bảo mật mặc định và thông tin tài khoản chỉ có hệ thống có thể truy cập.

Đăng nhập cục bộ và miền

Thông tin xác thực mà người dùng trình bày để đăng nhập miền chứa tất cả các yếu tố cần thiết cho đăng nhập cục bộ. Quy trình này xác nhận danh tính của người dùng với CSDL bảo mật trên máy tính local của người dùng hoặc với miền Active Directory. Không thể tắt quy trình đăng nhập bắt buộc này đối với người dùng trong miền.

Người dùng có thể thực hiện đăng nhập tương tác vào máy tính theo một trong hai cách sau:

Ở cấp độ cục bộ, khi người dùng có quyền truy cập vật lý trực tiếp vào máy tính hoặc khi máy tính là một phần của mạng . Đăng nhập cục bộ cấp cho người dùng quyền truy cập tài nguyên Windows trên máy tính cục bộ. Đăng nhập mạng cấp cho người dùng quyền truy cập tài nguyên Windows trên máy tính cục bộ và tài nguyên mạng. Cả đăng nhập cục bộ và đăng nhập mạng đều yêu cầu có tài khoản người dùng trong SAM trên máy cục bộ. SAM bảo vệ và quản lý thông tin người dùng và nhóm dưới dạng tài khoản bảo mật được lưu trữ trong registry của máy tính cục bộ. Tài khoản người dùng cục bộ và thông tin thành viên nhóm được sử dụng để quản lý quyền truy cập vào tài nguyên cục bộ và mã thông báo truy cập cho người dùng xác định những tài nguyên nào có thể được truy cập trên máy tính được kết nối mạng.

Từ xa, thông qua Terminal Services hoặc Remote Desktop Service (RDS), trong trường hợp đó, hoạt động đăng nhập được xem là tương tác từ xa

Nếu máy tính được tham gia vào một miền, thì chức năng Winlogon sẽ cố gắng đăng nhập vào miền đó. Đăng nhập miền cấp cho người dùng quyền truy cập vào tài nguyên cục bộ và miền. Đăng nhập miền yêu cầu người dùng phải có tài khoản người dùng trong Active Directory. Máy tính phải có tài khoản trong miền Active Directory và được kết nối vật lý với mạng. Người dùng cũng phải có quyền người dùng để đăng nhập vào máy tính cục bộ hoặc miền. Thông tin tài khoản người dùng miền và thông tin thành viên nhóm được sử dụng để quản lý quyền truy cập vào tài nguyên miền và tài nguyên cục bộ.

Đăng nhập từ xa

Trong Windows, việc truy cập máy tính khác thông qua đăng nhập từ xa dựa vào Remote Desktop Protocol (RDP). Vì người dùng đã đăng nhập thành công vào máy tính khách trước khi kết nối từ xa nên các quy trình đăng nhập tương tác đã hoàn tất thành công.

RDP quản lý thông tin xác thực mà người dùng nhập bằng cách sử dụng Remote Desktop Client. Những thông tin xác thực đó dành cho máy tính mục tiêu (người dùng phải có tài khoản trên máy tính mục tiêu đó và máy tính mục tiêu phải được cấu hình để chấp nhận kết nối từ xa)

Đăng nhập mạng

Đăng nhập mạng chỉ có thể được sử dụng sau khi xác thực người dùng, dịch vụ hoặc máy tính đã diễn ra. Quá trình này không sử dụng hộp thoại nhập thông tin đăng nhập mà sử dụng thông tin đăng nhập đã được thiết lập trước đó hoặc phương thức khác để thu thập thông tin xác thực được sử dụng. Quá trình này xác nhận danh tính của người dùng đối với bất kỳ dịch vụ mạng nào mà người dùng cố gắng truy cập, thường vô hình đối với người dùng trừ khi phải cung cấp thông tin xác thực thay thế.

Để cung cấp loại xác thực này, hệ thống bảo mật bao gồm các cơ chế xác thực sau:

Kerberos version 5 protocol

Public key certificates

Secure Sockets Layer/Transport Layer Security (SSL/TLS)

Digest

NTLM, for compatibility with Microsoft Windows NT 4.0-based systems

Đăng nhập bằng thẻ thông minh/ sinh trắc học

Thẻ thông minh chỉ có thể được sử dụng để đăng nhập vào tài khoản miền, không phải tài khoản cục bộ. Xác thực thẻ thông minh yêu cầu sử dụng giao thức Kerberos. Được giới thiệu trong Windows 2000 Server, phần mở rộng khóa công khai cho yêu cầu xác thực ban đầu của giao thức Kerberos được triển khai trong các hệ điều hành Windows. Trái ngược với mật mã khóa bí mật dùng chung (đối xứng), mật mã khóa công khai là bất đối xứng, tức là cần có hai khóa khác nhau: một để mã hóa và một để giải mã. Cặp khóa này bao gồm một khóa riêng tư và một khóa công khai.

Để bắt đầu một phiên đăng nhập thông thường, người dùng phải chứng minh danh tính của mình bằng cách cung cấp thông tin mà chỉ họ và cơ sở hạ tầng Kerberos biết. Thông tin này là một khóa chia sẻ mật mã có nguồn gốc từ mật khẩu của người dùng. Khóa chia sẻ này là đối xứng, tức là cùng một khóa được sử dụng cho cả mã hóa và giải mã.

Trong trường hợp sử dụng thẻ thông minh thay cho mật khẩu, cặp khóa riêng tư/công khai được lưu trữ trên thẻ thông minh của người dùng sẽ thay thế cho khóa bí mật chung. Khóa riêng tư chỉ được lưu trữ trên thẻ thông minh, trong khi khóa công khai có thể được chia sẻ với bất kỳ ai mà chủ sở hữu muốn trao đổi thông tin bí mật.

Trong đăng nhâp sinh trắc học, một thiết bị được để thu thập và xây dựng đặc tính số của một đặc điểm (như dấu vân tay). Biểu diễn kỹ thuật số này sau đó được so sánh với một mẫu của cùng một hiện vật và khi hai hiện vật được so sánh thành công, xác thực có thể xảy ra. Nếu đăng nhập sinh trắc học chỉ được cấu hình cho đăng nhập cục bộ, người dùng cần phải xuất trình thông tin xác thực miền khi truy cập miền Active Directory.

Group Policy Settings Used in Windows Authentication

Password Policy

Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies

Password policies ảnh hưởng đến đặc điểm và hành vi của mật khẩu. Password policies được sử dụng cho domain accounts or local user accounts. Chúng xác định cài đặt cho mật khẩu, chẳng hạn như thực thi và thời gian tồn tại.

For information about specific settings, see Password Policy.

Account Lockout Policy

Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies

Account lockout policy options sẽ vô hiệu hóa tài khonar sau một số lần đăng nhập thất bại. Việc sử dụng các option này giúp phát hiện và chặn các nỗ lực crack mật khẩu.

For information about account lockout policy options, see Account Lockout Policy.

Kerberos Policy

Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies

Kerberos-related settings bao gồm thời gian sử dụng vé và các quy tắc thực thi. Kerberos policy không áp dụng cho CSDL tài khoản cục bộ vì Kerberos không được sử dụng để xác thực local account. Bởi vậy, Kerberos policy settings chỉ có thể được cấu hình bằng GPO domain mặc định, nơi nó ảnh hưởng đến domain logons.

For information about Kerberos Policy options for the domain controller, see Kerberos Policy.

Audit Policy

Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy

Auditing policy cho phép bạn kiểm soát và hiểu quyền truy cập vào các đối tượng, chẳng hạn như tệp và thư mục, đồng thời quản lý tài khoản người dùng và nhóm cũng như đăng nhập và đăng xuất của người dùng. Auditing policies có thể chỉ định danh mục sự kiện mà bạn muốn kiểm tra, đặt kích thước và hành vi của security log, và xác định xem đối tượng nào bạn muốn giám sát truy cập và giám sát kiểu truy cập nào.

User Rights Assignment

Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Quyền người dùng thường được chỉ định trên cơ sở các nhóm bảo mật mà ngươi dùng thuộc về, chẳng hạn như Administrators, Power Users hoặc Users. Các cài đặt chính sách trong danh mục này thường được sử dụng để cấp hoặc từ chối quyền truy cập vào máy tính dựa trên phương thức truy cạp và tư cách thành viên nhóm bảo mật.

Security Options

Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Các chính sách liên quan đến xác thực bao gồm:

- Devices - Domain controller - Domain member - Interactive logon - Microsoft network server - Network access - Network security - Recovery console - Shutdown

Credentials Delegation

Computer Configuration\Administrative Templates\System\Credentials Delegation

Ủy quyền thông tin xác thực là một cơ chế cho phép sử dụng thông tin xác thực cục bộ trên các hệ thống khác, đáng chú ý nhất các các máy chủ thành viên và DC trong một miền. Các cài đặt này áp dụng cho các ứng dụng bằng cách sử dụng Credential Security Support Provider (Cred SSP). Remote Desktop Connection is an example.

KDC

Computer Configuration\Administrative Templates\System\KDC

These policy settings affect how the Key Distribution Center (KDC), which is a service on the domain controller, handles Kerberos authentication requests.

Kerberos

Computer Configuration\Administrative Templates\System\Kerberos

Các cài đặt chính sách này ảnh hưởng đến cách Kerberos được cấu hình để xử lý hỗ trợ cho các xác nhận quyền sở hữu, bảo vệ Kerberos, xác thực phức hợp, xác định máy chủ proxy và các cấu hình khác

Logon

Computer Configuration\Administrative Templates\System\Logon

These policy settings control how the system presents the logon experience for users.

Net Logon

Computer Configuration\Administrative Templates\System\Net Logon

Các cài đặt chính sách này kiểm soát cách hệ thống xử lý các yêu cầu đăng nhập mạng, bao gồm cả cách hoạt động của Domain Controller Locator.

For more information about how the Domain Controller Locator fits into replication processes, see Understanding Replication Between Sites.

Biometrics

Computer Configuration\Administrative Templates\Windows Components\Biometrics

These policy settings generally permit or deny the use of Biometrics as an authentication method.

For information about the Windows implementation of biometrics, see Windows Biometric Framework Overview.

Credential User Interface

Computer Configuration\Administrative Templates\Windows Components\Credential User Interface

Kiểm soát cách quản lý thông tin đăng nhập tại thời điểm truy cập.

Password Synchronization

Computer Configuration\Administrative Templates\Windows Components\Password Synchronization

Xác định cách hệ thống quản lý việc đồng bộ hóa mật khẩu giữa Windows và hệ điều hành dựa trên UNIX.

For more information, see Password Synchronization.

Smart Card

Computer Configuration\Administrative Templates\Windows Components\Smart Card

These policy settings control how the system manages smart card logons.

Windows Logon Options

Computer Configuration\Administrative Templates\Windows Components\Windows Logon Options

Kiểm soát thời điểm và cách thức có sẵn các cơ hội đăng nhậ.

Ctrl+Alt+Del Options

Computer Configuration\Administrative Templates\Windows Components\Ctrl+Alt+Del Options

Ảnh hưởng đến giao diện và khả năng truy cập vào các tính năng trên logon UI (Secure Desktop), như Task Manager và khóa bàn phím máy tính

Logon

Computer Configuration\Administrative Templates\Windows Components\Logon

Xác định xem tiến trình nào có thể chạy khi người dùng đăng nhập.

Yêu cầu phần mềm

Windows Authentication được thiết kế để tương thích với các phiên bản trước của hệ điều hành Windows (Tuy nhiên không phải tất cả các cải tiên đều áp dụng cho cac phiên bản trước)

Thông tin về quản lý máy chủ

Nhiều tính năng xác thực có thể được cấu hình bằng Group Policy, có thể được cài đặt bằng Server Manager(Window Biometric Framework). Các vai trò máy chủ khác phụ thuộc vào phương pháp xác thực, chẳng hạn như Web Server (IIS) và Active Directory Domain Services, cũng có thể được cài đặt bằng Server Manager.

References

Last updated